Ayer comentábamos en esta entrada que Flashback, un troyano que se aprovechaba de una vulnerabilidad de Java, había infectado muchísimos ordenadores (600.000) Mac. Para evitar que pudiera producirse dicho problema había salido un parche de seguridad para Java que también comentamos ayer. En los comentarios escribí más información acerca de cómo saber si nuestro Mac estaba afectado por Flashback y cómo solucionarlo, pero creo que es mejor aclararlo en una entrada adicional. También al final de la entrada veremos qué es lo que hace Flashback y qué pasos sigue.

Tras el salto vemos qué pasos hay que dar tanto para su detección como para eliminar el dichoso troyano, así como su funcionamiento.

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

<li><strong>3. Si obtenemos el siguiente mensaje de error nos vamos directamente al paso 8:

“The domain/default pair of (/Applications/Safari.app/Contents/Info, LSEnvironment) does not exist”</strong></li>

grep -a -o ‘<i>ldpath</i>[ -~]*’ <span>path_obtained_in_step2</span>

<li><strong> 6. Ejecutamos los siguientes comandos en el Terminal (primero nos aseguramos de que sólo hay una entrada, del paso 2):</strong></li>

sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment

sudo chmod 644 /Applications/Safari.app/Contents/Info.plist

<li> <strong>8. Ejecutamos el siguiente comando en el Terminal:</strong>

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

“The domain/default pair of (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) does not exist”

grep -a -o ‘<i>ldpath</i>[ -~]*’ <span>path_obtained_in_step9</span>

defaults delete ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

launchctl unsetenv DYLD_INSERT_LIBRARIES

¿Cómo funciona Flashback?

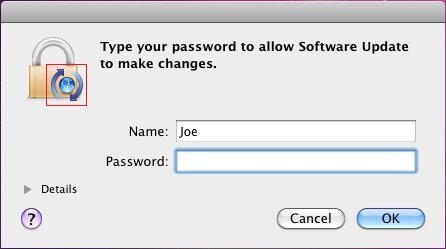

En la página de F-Secure anteriormente mencionada también podemos ver más información acerca de cómo actua Flashback. Cómo todos los troyanos, lo primero que hace es intentar conseguir permisos de administrador, para lo cual nos pedirá nuestro usuario y contraseña de administrador. Si se lo damos el malware hace una serie de comprobaciones en nuestro sistema para instalarse. Su objetivo, modificar el contenido de algunas páginas web en nuestro navegador. De esta forma, podría por ejemplo redirigirnos a una página parecida y mostrar la información para conseguir nuestro usuario y contraseña en determinados sitios.

Lo gracioso del caso es que si tenemos determinados programas instalados en nuestro Mac, el malware simplemente se borra y desaparece sin dejar rastro. Es el caso de Little Snitch, XCode, y algunos paquetes de antivirus. Si lo logra, se lo comunicará a esta url: h t t p ://95.215.63.38/stat_d/ y, en caso contrario, a esta otra: h t t p ://95.215.63.38/stat_n/

Si no le damos nuestra contraseña de usuario, hace algunas comprobaciones más, como ver si tenemos instalado Word, Office 2008, Office 2011 o Skype, debe ser porque son incompatibles de alguna forma con los pasos que hará a continuación, que es intentar infectar los archivos binarios y comunicar su éxito a esta dirección web: h t t p : / / 95.215.63.38/stat_u/.

Si habéis hecho los pasos anteriores y vuestro Mac no ha sido afectado, recordad que tenéis que instalar la actualización de seguridad o bien actualizar Java para evitar que ocurra.

Actualización: Podéis descargar una pequeña aplicación que nos indica si estamos infectado de forma rápida, sin necesidad de recurrir al Terminal. El enlace de descarga a FlashbackChecker

En Applesfera | Flashback, un troyano que afecta a 600.000 Mac en todo el mundo

![Cómo saber si estamos infectados por Flashback y cómo eliminarlo [Actualizado]](https://i.blogs.es/7594aa/flashback-troyano/450_1000.webp)

Ver 49 comentarios

49 comentarios

malakaias

Lo cierto es que con el paso del tiempo y la popularización de los equipos mac estas noticias empezaran a ser mas frecuentes. Y es una pena el tener que plantearse instalar un antivirus en un futuro. Porque desde que uso estos equipos he podido experimentar lo cómodo que es el poder navegar por internet o utilizar aplicaciones sin el continuo bombardeo de mensajes de los antivirus y firewalls típicos de windows.

creatiu

Que alarmistas sois algunos, con Windows esto es el pan de cada día. Hace 14 años que trabajo con Mac OS y jamás me he visto infectado por ningún virus o troyano. Esta vulnerabilidad además viene por culpa de terceros.

creatiu

Mi MacBook está libre de este troyano, he actualizado Java y ya está.

melibeotwin

No sabía lo de Little Snitch.

John Appleseed

Me llama de sobremanera esta parte:

"Lo gracioso del caso es que si tenemos determinados programas instalados en nuestro Mac, el malware simplemente se borra y desaparece sin dejar rastro. Es el caso de Little Snitch, XCode, y algunos paquetes de antivirus."

Puedo entender el troyano prefiera no actuar en caso de tener un Firewall o un antivirus, pues evitarían que cumpla su función, pero… ¿Xcode? ¿Por que un troyano le teme a una herramienta de programación?

Sospecho que en general querian evitar encontrarse con usuarios avanzados para no ser detectado tan rápidamente, o quizás pensaron que Apple tendría Xcode en las Macs que usará para preprarar las actualizaciones de seguridad… No tengo idea…

Por cierto, investigando un poco más, también se borra si tienes algunas herramientas para "sniffear" redes.

nilart

Es preocupante que cada vez sean mas conocidos los mac como objetivo de malware, pero supongo que es ley de vida con la popularidad...

Mientras sigan siendo noticia como hasta ahora no hay problema. Se conoce algun malware y, al instante, sale en todas las páginas de apple con instrucciones de como eliminarlo y el update oficial de apple en el actualizador... así da gusto :D Cuando empiecen a ser habituales no será tan rápido :-/

Alberto Navarro

Afecta a todos los sistemas operativos de apple (de ordenadores (leopard, snow leopard, lion?))

es que este aspecto no me ha quedado claro ya que en el otro post pone algo asi como que no

cachiputi

Si me quedado en el paso 9, quiere decir que mi Mac esta limpito?¿ A que ubicación me e de dirigir para eliminar los archivos que mencionas en el ultimo paso? Gracias!!

dsarasua

Mac limpito!

Muchas gracias por la entrada, buen aporte!

rikixxx

Aver, quiza sea un ignorante pero como actualizo la version de java de mi MAC 10.5.8? Porque solo veo que la actualización es para el Snow Leopard y el Lion pero no para mi Leopard! Alguien me puede ayudar?

josejps

por cierto me acaba de salir otra actualizacion de java en mac a traves de actualizacion de sofware en e menu del mac,ayer actualice y hoy sale otra mas,bueno mas vale asi,os ha pasasado tambien ha vosotros?,saludos

digitalia

La entrada de virus en un sistema es siempre culpa del usuario, si se gasta cuidado, es difícil que estés en peligro.

yonseca

Tu

ordenadormac hace cosas raras, te pide contraseñas una y otra vez, ves páginas web cambiadas, notas que te redirige de un lado a otro... ¿Y lo primero que se te ocurre es meterte en una terminal a ver si tienes un virus?...

Es bastante obvio, ¿no?

Dani Garcia

Para todos aquellos que no les aparezcan las actualizaciones, pueden hacerlo manualmente:

Para Snow Leopard (10.6)

http://support.apple.com/kb/DL1516?viewlocale=es_ES

Para Lion (10.7)

http://support.apple.com/kb/DL1515?viewlocale=es_ES

75090

Para quienes no quieren ejecutar los comandos en terminal, ya hay dos pequeñas herramientas que pueden ayudar:

http://mashable.com/2012/04/05/mac-flashback-trojan-check/

http://changux.co/easy-way-to-know-if-flashback-trojan-infected

Espero les sirvan.

Silver812

Toma Estoy limpiooooo!!!!

63368

Algo hago mal en el terminal porque según los dos ejecutables estoy limpio. Ufff que alivio.

Y como lo prometido es deuda, me pongo manos a la obra y a empaparme en youtube de como funciona el terminal.

Un saludo y gracias

natxojim

Hola, yo no tengo instalado el terminal en mi Mac, hace poco actualice a Snow leopard, de hecho lo unico que tengo en utilidades es Adobe Flash Player y Preferencias de Java, ¿es normal esto? ¿debo reinstalar snow leopard? Por favor os agradeceria que algún experto me diera un consejo. Muchas gracias.

g-spark

Evitar que te entren troyanos: tan simple como poner tu contraseña de administrador sólo cuando estás seguro del contenido que vas a permitir.

agaraylavado

Pues a mi me ha llegado hoy una actualización de Video de Flash Player, y era FlashBack, por lo que me he ido a actualizaciones del sistema, y las he instalado todas y le he dado a rechazar al instalador por supuesto.

karp

Debo ser muy torpe, pongo tal cual los comandos en la consola.. y me dice esto..

"The domain/default pair of (/Applications/Safari.app/Contents/Info, LSEnvironment) does not exist"

¿Alguna ayuda?

manuel.padron.7

Ok! Todo correcto. Gracias por el aporte

thepabon

una pregunta este flashback es compatible con oSX 10.5.8? o con un versión posterior

energizer

Hola, creo que lo más fácil es bajar el programa de Kaspersky de su página (Fashfake Removal Tool.app) y en 1 segundo te dice si tu mac está infectada o no.

energizer

Hola, creo que lo más fácil y práctico es descargar de la página de Kaspersky (Flashfake Removal Tool.app) y en un segundo e dice si tu mac tiene o no el virus.

fanbrich

Y yo pregunto: ¿Como se ejecuta en la terminal?. Ese primer comando, ¿donde se inserta?. Esta explicación me parece muy especializada para informáticos, pero los que somos usuarios generales, nos parece muy complicada. ¿No es suficiente con pasarle el antivirus, como el que tengo yo, el Virus Barrier Express?. Si alguien sabe algo, que me conteste. Por lo demás hoy mismo he actualizado el Java. ¿Es suficiente, o hay que hacer algo mas?. Gracias

josejps

Hola como se ha dicho en el ultimo comentario,si no estamos infectados como borramos los archivos que s emencionan en el ultimo paso?esque se crea algun archivo al comprobar si estas infectado o no?saludos